12月9日,网友反映,网友@中中中中中中中1345380

曾经评论说“/s2/]今年是漏洞元年

”,这当然很可笑,但毫无疑问

今年暴露了明显更多的漏洞,破坏力也更强。

除了LogoFAIL和SLAM侧通道攻击,

最近又曝出了一个重漏洞,5Ghoul。

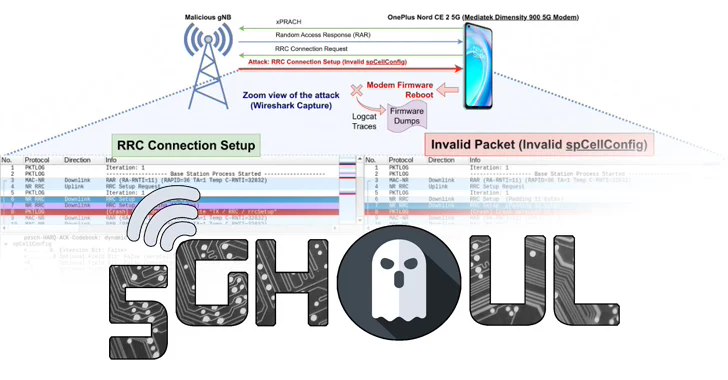

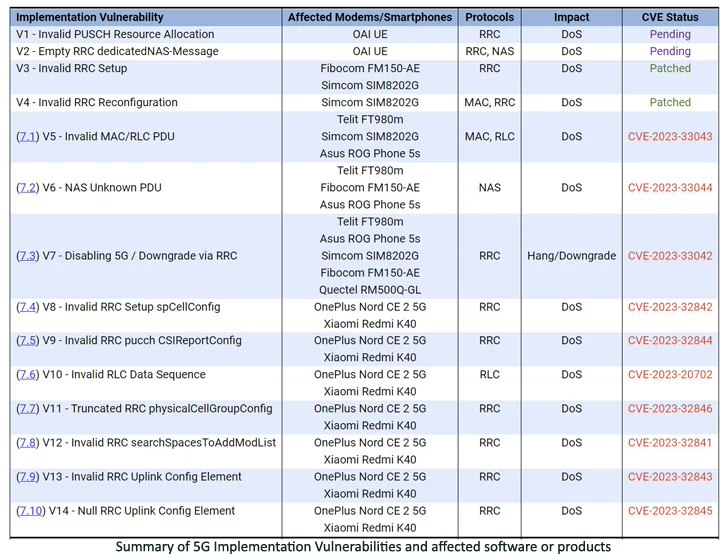

5Ghoul是“5G”和“Ghoul”的组合,涵盖14个漏洞,其中10个影响联发科和高通的5G调制解调器,3个标记为高危漏洞。

5G网络调制解调器的固件实现中存在5Ghoul漏洞,影响苹果、谷歌、vivo、小米、OPPO、三星、荣耀、摩托罗拉、realme、一加、华为、中兴、华硕、索尼、魅族、诺基亚等24个品牌的714款智能手机

。

该漏洞由新加坡科技大学(SUTD)的SUTD) ASSET(自动化系统安全)研究团队发现。他们之前已经分别在2021年9月和2020年2月发现了BrakTooth和SweynTooth的漏洞。

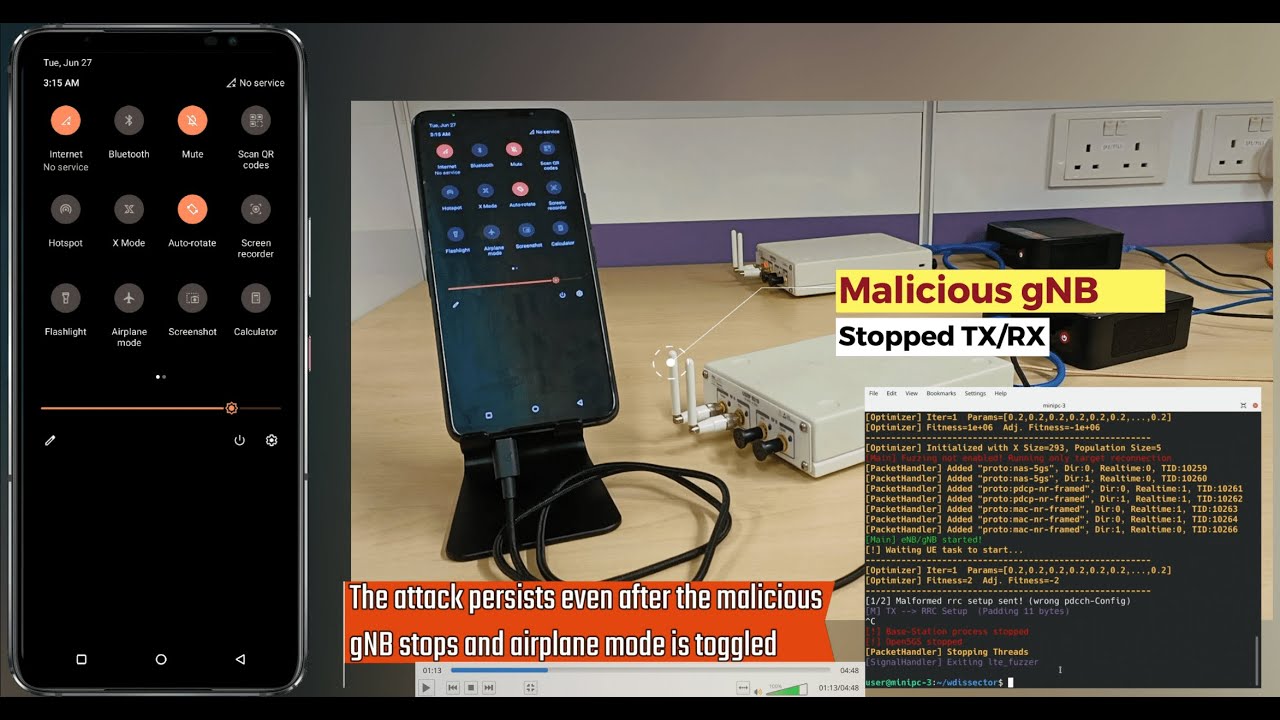

研究人员表示,攻击者可以通过利用5Ghoul漏洞

,持续攻击目标手机,使其从5G下降到4G,断开网络,卡住,并重启手机。

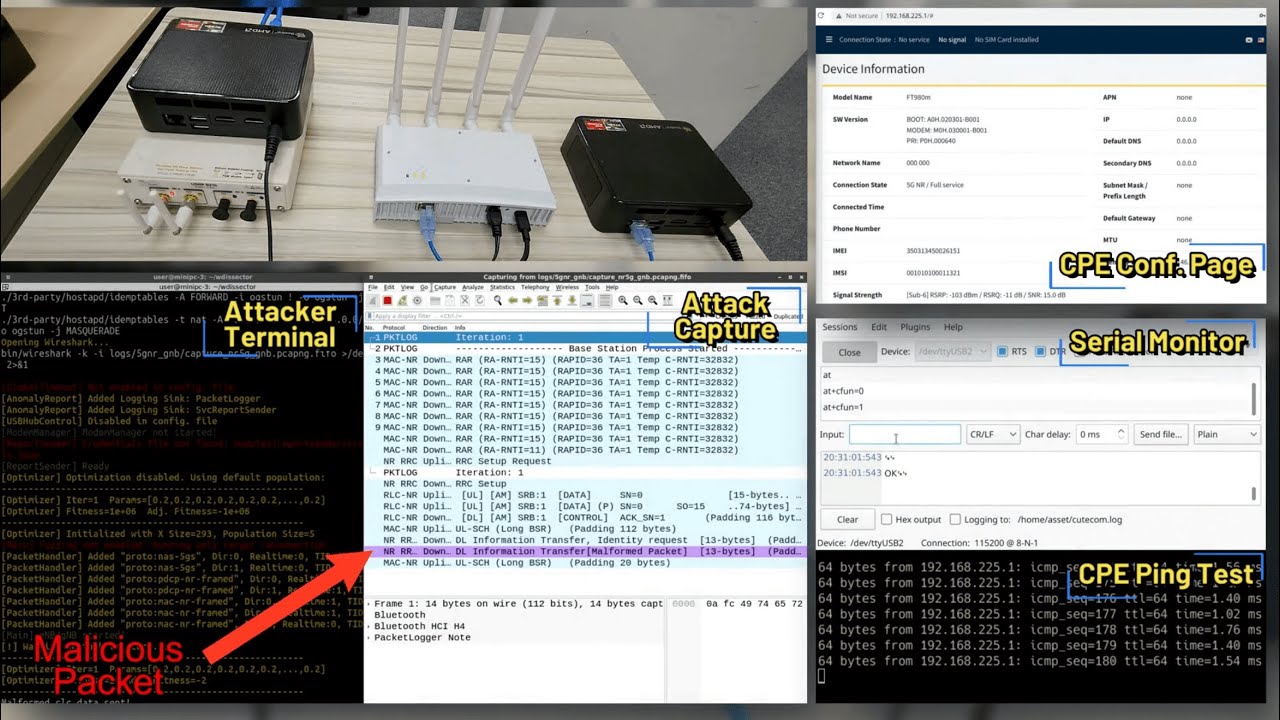

简单来说,攻击者可以欺骗手机或5G设备连接到流氓基站(gNB),导致意想不到的后果。

研究人员解释说:“攻击者可以在不知道目标UE的任何秘密信息的情况下完成NAS网络注册,比如UE的SIM卡的详细信息。攻击者只需要使用已知的手机发射塔连接参数就可以冒充合法的gNB。”

在这14个漏洞中,最值得关注的是跟踪号为CVE-2023-33042的漏洞。攻击者可以向流氓基站无线电范围内的目标5G设备发送格式错误的无线电资源控制(RRC)帧,导致高通X55/X60调制解调器固件中的

触发5G连接降级或拒绝服务(DoS)。

联发科和高通都针对14个漏洞中的12个发布了补丁。[/s2/]由于保密原因,另外两个漏洞的细节已经被隐瞒,预计未来会被披露。

研究人员表示:“5G调制解调器供应商在实施中发现的问题将严重影响下游产品供应商,5G安全补丁通常需要六个月或更长时间才能通过OTA更新最终推送给最终用户。”

相关阅读:

重度LogoFAIL攻击曝光:几乎无法检测或删除,影响整个x64和ARM CPU生态设备。

严重的蓝牙漏洞虚张声势:自2014年以来,数十亿设备受到影响。

英特尔、AMD、Arm处理器都受到新SLAM侧信道攻击曝光的影响。

新的蓝牙漏洞暴露:早在2012年,攻击者可以远程控制设备。

投诉水文 我要纠错